AWS認定クラウドプラクティショナー用語集はなぜ必要か?

AWSの入門資格であるクラウドプラクティショナーは幅広い知識が問われます。

一方で、用語を知っていれば解ける問題が出題されるため、とにかく用語を漏れなく押さえていくことが大事です。

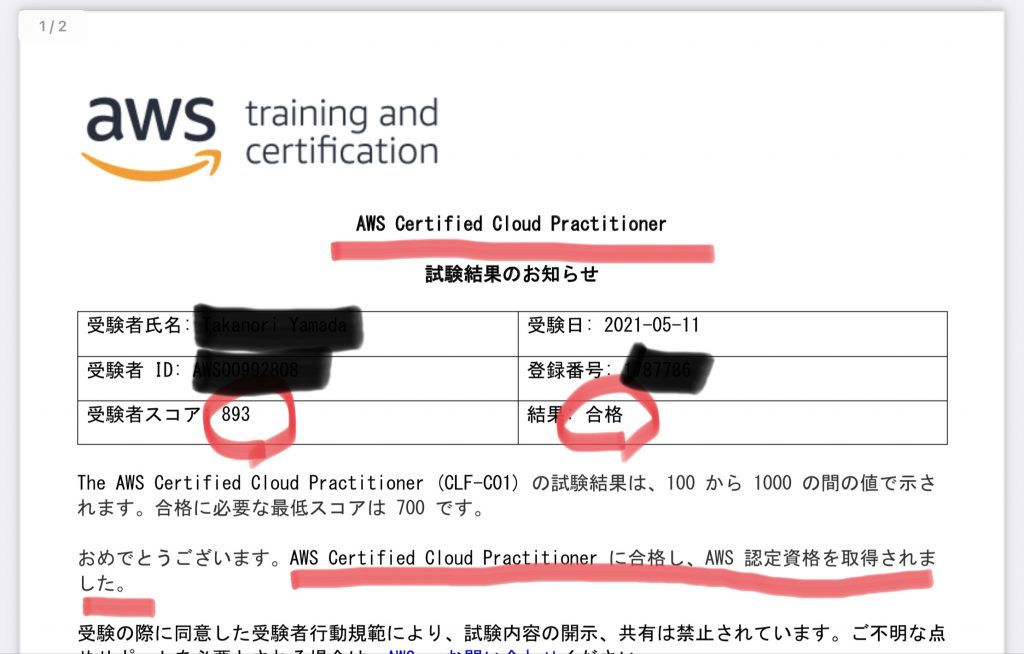

AWS認定クラウドプラクティショナーに合格しました

このページの内容(=用語集)を覚えることを中心にした学習で、クラウドプラクティショナーに合格できました。

AWS認定クラウドプラクティショナー用語集

AWSのクラウドの概念

| 用語 | 説明 |

| Desined for Failure | 「故障に備えた設計」と呼ばれる、AWS上にシステム構築する際の設計指針。 単一障害点(SPOF)が存在しないような構成をすることが推奨される。 例) 1つのAZにのみEC2を配置した。→該当AZがダウンした場合、システム全体がダウンしてしまうため、NG。この場合、ELBを使用してEC2をマルチAZ構成にすることで、SPOFをなくすことができる。 |

| クラウドのメリット | AWSを利用したクラウドコンピューティングには6つのメリットがある。 ・固定費が柔軟な変動費へ…利用した分だけ支払う従量課金方式になる。 ・スケールによる大きなコストメリット…Amazonの一括購入したリソースを利用するため、従量料金も下がる。 ・キャパシティ予測が不要に…必要に応じてリソースの増減を行うことができるようになる。 ・速度と俊敏性の向上…インフラ資源の確保が分単位で行えるようになる。 ・データセンターの運用と保守への投資が不要に…ラックの利用料、電気代、ネットワーク利用代、人件費などが不要になる。 ・わずか数分で世界中にデプロイ…数クリック数分でWebサーバを構築できる。 |

| 弾力性(Elastic) | リソースの性能を柔軟にスケールアウト/インすることで調整できる性質。 ・巡回スケーリング…一定間隔に発生する定期的なスケール。 ・イベントベーススケーリング…予定しているイベントやキャンペーンによりトラフィック増が予想される時に実施するスケール。 ・オンデマンドの自動スケーリング…監視サービスによりCPU利用率やI/Oを監視し、増減を検知することで自動でスケールアウト/インする。 |

| AWS Well-Architectedフレームワーク | AWS上にインフラを構築する際のベストプラクティス集。 5本の柱からなる。 ・運用上の優秀性 ・セキュリティ ・信頼性 ・パフォーマンス効率 ・コスト最適化 |

AWSのセキュリティ

| 用語 | 説明 |

| AWS責任共有モデル | AWSとユーザーがセキュリティリスクを共有して、それぞれの責任範囲を明確して、セキュリティ確保をしていくこと。 ・AWSはクラウド本体のセキュリティに責任を負う。 ・ユーザーはクラウド内のセキュリティに責任を負う。 |

| クラウド本体のDCのセキュリティ | クラウド本体(データセンター)の物理的なセキュリティは4つのレイヤーからなる。 ・環境レイヤー…洪水や地震など異常気象からDCを守るために、AWSは地理的に離れた場所にDCを配置している。 ・物理的な境界防御レイヤー…DCは保安要員、防御壁、監視カメラ、侵入検知システムなどで守られている。 ・インフラストラクチャレイヤー…DCの発電設備、冷暖房、消化設備を指す。 ・データレイヤー…AWSの保守要員はアクセス制限について権限管理されている。 |

| ハイパーバイザーのセキュリティ | クラウドサービスを提供するための仮想化技術にハイパーバイザーという技術が利用されている。 ハイパーバイザーのセキュリティはクラウド本体であるため、AWSの責任範囲である。 ・各インスタンスは別インスタンスのメモリを読みとることができない。 ・VMエスケープやVMホッピングなどハイパーバイザーを対象とした攻撃にAWSは対策を行なっている。 |

| 管理プレーンの保護 | 管理プレーンの保護とは下記4つのようなIDやパスワード要素を保護することでありユーザーの責任範囲である。 ・IDとパスワード…IDとパスワードだけでなく、MFAで保護することが望ましい。 ・キーペア…EC2へのSSH接続等で使う鍵のこと。 鍵の管理はユーザーの責任であり、紛失してもAWSやEC2側でリセットはできない。 ・APIキーの管理…CLIやプログラム中からAWSリソースにアクセするときは、アクセスキーとシークレットキーという文字列を使用する。 各ユーザーに対して発行できるため、業務上の最小権限のユーザーに対するAPIキーを発行して利用することが望ましい。 (ルートアカウントのAPIキーは発行しない) 現在では、APIキーではなくIAMロールによる権限管理が推奨されている。 ・アクセス制御と権限管理 |

| マネージドサービスのセキュリティ | マネージドでないサービスEC2やVPCのセキュリティは、OSのアップデート含めて全てユーザーの範囲になる。 マネージドサービスであるRDSやDynamo DBなどのセキュリティは、OSやソフトウェアのアップデートなどはAWSの責任範囲。 |

| クラウド内のセキュリティ | ユーザーが責任を負う部分のセキュリティのベストプラクティスは主に4点。 ・転送中データの保護…ローカルとサーバ間の通信は暗号化されたプロトコルを利用する。 EC2にファイルをアップロードする場合、FTPは暗号化されず、ID等が平文で送信されるので不適切であるため、SCPを用いるなど。 ・蓄積データの保護…RDBなどのデータは暗号化オプションを利用しない場合、平文でデータが保存されるため、権限のないスタッフでも見ることができる。 アプリ側でINSERT時に暗号化したり、暗号化オプションを利用するなどして保護すること。 ・AWS資格情報の保護…ルートアカウントを使用せずに、IAMユーザーに最小権限を与えて利用させること。 ・アプリケーションの安全性の確保…アプリをSQLインジェクションやクロスサイトスクリプティングなど既知の攻撃に対する防御を実装すること。 実装後はAmazon Inspectorなどで脆弱性診断が行える。 |

| AWS IAM | Identity and Access Managementの略。 AWS利用者のAWSリソースへのアクセス権限管理サービスである。 |

| IAMユーザー | AWSにサインアップしたときに発行されるのがルートアカウント。 ルートアカウントは全ての権限を持つ。 ルートアカウントからIAMユーザーを作成できる。 IAMユーザーには、IAMポリシーやIAMグループをアタッチできる。 通常の作業はIAMユーザーで行うことが推奨されている。 |

| IAMポリシー | 権限の実体がIAMポリシーである。 例として EC2を操作できる権限、IAMユーザーを作成できる権限など、さまざまな権限が事前用意されている。 |

| IAMグループ | IAMポリシーを1つ以上まとめて、IAMグループを作成することができる。 IAMユーザーはIAMポリシーを直接アタッチすることもできるが、IAMグループを通じて権限付与することで、IAMユーザー権限管理が容易になる。 |

| IAMロール | EC2やLambdaなど、AWSリソースに対して付与する権限である。 |

| セキュリティグループ | EC2やRDSの個別インスタンスに対してトラフィック制御できる機能。 拒否/許可するIPアドレスとポートを指定できる。 デフォルトでは全て拒否されているため、許可するトラフィックを追加していくホワイトリスト方式である。 |

| AWS Shield | DDos攻撃に対する防御機構として利用できるのがAWS Shieldである。 |

| AWS WAF | Web Application Firewallの略。 適用範囲は以下の3つから選択できる。 ・CloudFront ・Application Load Balancer ・API Gateway |

| Amazon Inspector | EC2にデプロイされたアプリの脆弱性診断を自動で行うことができるサービス。 セキュリティとコンプライアンス向上の目的で利用する。 デプロイパイプラインから本番システムまで通して診断対象とできる。 診断結果はレポートとして重大性の順に表示される。 |

| AWS Artifact | AWS本体のコンプライアンスに関するレポートを参照することができる。 SOC関連、PCI関連など第三者の監査レポートが随時公開されている。 |

| AWS KMS | Key Management Systemの略。 暗号化キーをKMSで管理することで、AWSのリソースのキーを一括管理できる。 |

AWSのテクノロジー

| 用語 | 説明 |

| リージョン | リージョンは直訳すると「領域」です。 AWSでは世界中に10以上のサービス提供地域があり、それぞれをリージョンと言います。 日本には、東京リージョン、大阪リージョンがあります。 |

| AZ(アベイラビリティーゾーン) | リージョン内をさらに分割する単位です。 東京リージョンは、AZ-1〜3まで用意されています。 AZ1で障害発生しても、他のAZは影響を受けません。 |

| データセンター | リージョン内に配置された、AWSサービスを提供するための実際のサーバーなどが置かれている建物をデータセンターと言います。 |

| エッジロケーション | サービス固有の機能を実行するために AWS サービスが使用するデータセンターを特にエッジロケーションと言います。 例えばCloudFrontはコンテンツの配信のために、エッジロケーションを使用します。 |

AWSのコンピューティングサービス

| 用語 | 説明 |

| EC2 | Amazon Elastic Compute Cloud の略。 仮想サーバーの貸し出しサービスである。 |

| EC2の料金 | 3つの観点で課金される。 ・EC2稼働時間に対する課金 ・データ転送量に応じた課金(リージョン内なら無料) ・ストレージ(EBS)の確保に対する課金 |

| インスタンスタイプ | EC2の性能を表す種別のこと。 t2.micro の場合、 ・t →インスタンスファミリー(t 汎用・検証、m 汎用等) ・2 →世代 ・micro →サイズ を表す。 処理が最も早く完了するインスタンスタイプを選ぶことで、コスト最適化できる。 |

| AMI | Amazon Machine Imageの略。 EC2インスタンスのテンプレートであり、 OS、アプリ、データなど事前設定された状態でEC2を開始できる。 |

| AMIの種類 | AMIには4つの種類がある。 ・クイックスタートAMI…AWSが提供。OSがインストール済み。 ・マイAMI…使用中のEC2インスタンスを元に利用者が作成するAMI。他のアカウントと共有できる。 ・AWS Marcketplace…ベンダーが提供。利用目的に応じたソフトウェアやミドルウェアが既にインストール済み。 ・コミュニティAMI…一般公開されているAMI。 |

| EC2のオプション | 6つの料金形態がある。 ・オンデマンドインスタンス…オプション指定なしの場合の通常の料金プラン。 ・リザーブドインスタンス…1年or3年の使用期間を事前設定することで、割引を受けることができる。 ・スポットインスタンス…AWSが余分に確保しているEC2を安価に貸し出してくれる。 スポットインスタンスの空き枠に応じて価格が変動する。 AWS側の都合でインスタンスが停止・終了する場合がある。 ・Dedicated Hosts…専用サーバー・1台丸ごと貸し出しサービスである。セキュリティやガバナンスが厳格に要求される場合に選択する。 ・ハードウェア専用インスタンス…アカウントに対して1台のハードウェアを貸し出し、そのハードウェア上で任意のEC2インスタンスを起動できる。 ・Savings Plans… |

| ELB | Elastic Load Balancingの略。 HTTP/HTTPS/その他プロトコルの負荷分散装置である。 ELBは高可用性のマネージドサービスである。 ELBには3つのタイプがある。 ・Application LB… HTTP or HTTPSの負荷分散を行う。 ・Network LB…HTTP/HTTPS以外のTCPプロトコルの負荷分散を行う。 ・Classic LB…以前のタイプのLB。これから新規構築する場合に選ぶことはない。 |

| ELBのオプション | ・インターネット向け/内部向け ELBに対して、パブリックIPを割り当てた場合、一般人がアクセス可能となる。 ELBに対して、VPC内のプライベートIPを割り当てた場合、VPC内のプライベートな負荷分散装置として機能させられる。 ・クロスゾーン負荷分散 AZをまたいだ負荷分散を行うこと。ELBが属するAZ外のリソースにも負荷分散をしてくれる。 |

| Auto Scaling | EC2を負荷設定に応じて自動で水平スケールするよう設定するサービス。 Auto ScalingではEC2インスタンスの性能をアップする垂直スケールではなく、インスタンス数を増加させる水平スケールを行う。 水平スケールはサーバ性能の事前予測が不要というメリットがある。 |

| ECS | Amazon Elastic Container Serviceの略。 Dockerコンテナを管理するマネージドサービス。 |

| Lightsail | Amazon LightsailはAWSが提供する仮想プライベートサーバー。 |

| Batch | AWS Batchはフルマネージド型のバッチ処理実行環境サービス。 |

AWSのストレージサービス

| 用語 | 説明 |

| EBS | Amazon Elastic Block Storageの略。 EC2の補助記憶装置として使用する。 ・AZ内で自動的にレプリケートされる。 ・AZがダウンした時用に、S3にスナップショットを保存できる。 |

| EBSの種類 | EBSは主に4つの種類がある。 性能はIOPS(I/O per Second 秒あたりの読み書き可能数)で示す。 ・汎用SSD…最大16000IOPS。 ・プロビジョンド IOPS SSD…IOPSを指定できる。 ・スループット最適HDD…SSDではなくHDDのため、コスト節約目的で使用する。 ・Cold HDD…アクセス頻度が少ない時に、さらにコスト節約のために使用する。 SSD系はEC2のメインボリュームに使えるが、HDD系はメインとして指定できない。 |

| インスタンスストア | EC2のホストコンピュータのストレージを利用することができる。 ただし、EC2を停止するとデータは消える。(一時的) EBSはEC2を停止してもデータは消えない。(永続的) |

| S3 | Amazon Simple Storage Serviceの略。 マネージド型のストレージ。 ・ストレージ容量は無制限。 ・高い耐久性… 1つのリージョンの複数AZ内で自動的に冗長化して保存される。 |

| S3のセキュリティ | S3には3つの観点からセキュリティ対策が可能。 ・アクセスコントロールリスト…バケット or オブジェクト単位に読み書きの許可を設定できる。 ・バケットポリシー…JSON形式でパスやアクセス元IPを指定して権限を細かく設定できる。 ・IAMポリシー…IAMユーザーor IAMロールにS3の読み書きの許可を設定できる。 |

| S3の料金 | S3は下記3点に課金される。 ・ストレージ料金…保存しているファイルの容量に対する課金。 最初の0.025USD/GBである。 ・リクエスト料金…ファイルのUL/DLリクエスト量に対する課金。 ・データ転送料金…AWS外にデータを転送するときの、データ量に対する課金。 |

| EFS | Amazon Elastic File Systemの略。 EC2やECSで利用できるマネージド型ファイルシステム。 |

| Storage Gateway | オンプレとS3やEBSをシームレスに接続できるサービス。 |

| Snowball | AWS Snowファミリーは大規模データの転送や処理に利用される。 Snowballはペタバイト規模のデータ転送に利用される。 主にオンプレからリージョンへのデータ転送に使用する。 |

| Snowmobile | Snowballより大きい、エクサバイト規模のデータ転送に利用される。 |

AWSのネットワークサービス

| 用語 | 説明 |

| VPC | Amazon Virtual Private Cloudの略。 AWS上に仮想的なプライベートネットワークを構築できる。 VPCはリージョンをまたぐことはできないが、AZをまたいで1つのVPCを構築することができる。 |

| サブネット | VPC内をさらに複数のネットワークに区切る技術。 AZをまたぐことはできない。 1つのAZ内をパブリックサブネット、プライベートサブネットに区切る時などに使われる。 |

| インターネットゲートウェイ | VPCとインターネットを接続する出入り口として使用できる。 1つのVPCにつき1つのインターネットゲートウェイをアタッチできる。 |

| ルートテーブル | サブネットの通信経路を定義する。 ルートテーブルはVPC単位に複数作成が可能である。 1つのサブネットに1つのルートテーブルをアタッチする。 1つのルートテーブルを複数のサブネットにアタッチできる(使い回せる)。 |

| ネットワークACL | Access Controll Listの略。 サブネット単位に設定する仮想ファイアウォール機能。 デフォルトではイン/アウト全て許可となっている。 全て許可に、拒否する通信を追加していくブラックリスト方式である。 |

| セキュリティグループ | インスタンス単位に複数のセキュリティグループをアタッチできる。 デフォルトではイン/アウト全て不許可となっている。 全て不許可に、許可する通信を追加していくホワイトリスト方式である。 |

| NATゲートウェイ | プライベートサブネットからインターネットに接続できるようにするゲートウェイ。 インターネット→プライベートサブネットはNGだが、逆は可能である。 プライベートサブネットの安全性を確保しながら、プライベートサブネットからインターネットに通信できるようにする。 |

| ハードウェアVP N接続 | オンプレとクラウドのハイブリッド環境を構築する手法の1つ。 仮想プライベートゲートウェイをVPCに1つアタッチできる。 企業のオンプレ環境のゲートウェイと仮想プライベートゲートウェイをソフトウェアを使ったVPNで接続できるようになる。 |

| AWS Direct Connect | オンプレとクラウドのハイブリッド環境を構築する手法の1つ。 ハイブリッド環境を構築する際、オンプレとAWSを専用線で接続するサービス。 光ファイバーによる物理的な接続ができる。 |

| VPCピアリング接続 | 別のリージョン、別のアカウントのVPCと接続できるようになるサービス。 |

AWSのデータベースサービス

| 用語 | 説明 |

| Amazon RDS | Relational Database Serviceの略。 マネージド型であり、EC2ではなくRDSでDB構築することで、ユーザーはテーブル定義やSQL最適化のみに注力することができる。 主に3つのメリットがある。 ・メンテナンス性…OSやRDBのバージョンアップは指定したタイミングで自動で行われる。 ・バックアップ…デフォルトで7日間のバックアップが適用される。 バックアップは秒単位まで指定して復元可能。(ポイントタイムリカバリーと呼ぶ) ・高可用性…マルチAZ配置を選択することで、AZをまたいでレプリケーションが作成される。 マスターがダウンした時のフェイルオーバーも自動でなされる。 RDSはトランザクション管理が必要なので、サーバ台数を増やすことはできない。 そのため、高負荷時は垂直スケーリングによりパフォーマンス向上がなされる。 |

| Amazon DynamoDB | フルマネージド型のNoSQLデータベース。 インスタンスのスペックやAZの選択をする必要がない。 テーブル定義すらする必要はない。 RDSと違い、水平スケーリングによりパフォーマンス向上が自動でなされる。 |

| Amazon Aurora | マネージドのRDBMSである。 DBエンジンにMySQLやPostgore SQLを選択できる。 RDSでMySQLやPostgreSQLを選択するより、5倍性能が良い。 ディスク容量の確保が不要、バックアップが強固、スタンバイにアクセス可能などのメリットがある。 |

| Amazon Redshift | 高速でシンプルなデータウェアハウス。 大量データの分析に使用する。 |

| Amazon Elastic Cache | インメモリデータストア。 Redis or Memchachedのマネージドサービスとして利用する。 アプリケーションのセッション管理に使用される。 |

| Amazon Neptune | フルマネージドのグラフデータベースサービス。 SNSの交流分析や輸送経路の検索などに使用される。 |

AWSの管理サービス

| 用語 | 説明 |

| Amazon CloudWatch | EC2やRDSなどAWSリソースの状態、情報をモニタリングするサービス。 主に4つの機能がある。 ・標準メトリクスの収集…AWSの管理範囲内での情報を自動で収集している。 EC2の場合はOSレベルまで。 ・カスタムメトリクスの収集…OSレベル以上、メモリやアプリケーションの情報を収集させることができる。 ・ログの収集…Cloud Watch Logsでは、OSのログやアプリケーションログを収集させることができる。 ・アラーム…各メトリクス値について設定値を超えるとAmazon SNSやメールで通知することができる機能。 |

| CloudWatchエージェント | EC2インスタンスなどにCloudWatchエージェントをインストールすることができる。 インストールすることで、AWS管理範囲以上のデータを収集できる。 また、任意データの収集をPutMetricsAPIを経由することでCloudWatchに集約するようなプログラムを実装することができるようになる。 |

| Cloud Watch Logs | Cloud Watchのログ収集機能。 OSログやアプリケーションログは、Cloud Watch Agentをインスタンスにインストールして、設定することでCloudWatchでモニタリング可能となる。 そうすることで、ログ管理とアプリ実行を疎結合にすることができる。 |

| Trusted Adviser | AWSの利用状況がベストプラクティスに沿っているか評価してくれるサービス。 主に5つの視点でチェックしてくれる。 ・コスト最適化 ・パフォーマンス ・セキュリティ ・耐障害性 ・サービス制限 |

| AWS Cloud Trail | AWSアカウント内の全てのAPI呼び出しを記録してくれているサービス。 マネージメントコンソールからの操作、CLIからの操作など、インスタンスからの操作の全てのAPI呼び出しが自動で記録されている。 |

| AWS Config | AWSリソースの設定変更を記録してくれているサービス。 |

| AWS Cloud Formation | 各リソースの含めた環境を自動作成・更新・管理できるサービス。 JSON or YAMLでリソース構成を定義しておくことで、何度でも自動構築させることができる。 |

| Elastic Beanstalk | Webアプリケーションを簡単に実行できるサービス。 Webアプリケーションの実行環境を自動で構築し、提供してくれる。 |

AWSの請求と料金

| 用語 | 説明 |

| AWS Billing | 請求書ダッシュボードのこと。 |

| 請求書 | AWS Billingの機能の1つ。 AWSのサービス・リソースごとの使用金額を参照できる。 |

| コストエクスプローラー | 請求料金を時間軸で参照することができる。 さまざまな分析軸を設定した独自のビューを作成できる。 |

| コスト配分タグ | AWSのリソースに対してタグを付与しておくことで、タグごとのコストを参照できるようになる。 |

| 請求アラーム | Cloud Watchメトリクスの1つに請求金額がある。 特定の金額を超えたときに AWS SNSを利用してメール通知するなどできる。 |

| AWS Budgets | 予算を設定できる。 設定予算を超えると予測された時に、アラートを発信できる。 請求アラームは実際の請求額だが、Budgetsは予測額ベースである。 実際は請求アラームとBudgetsを組み合わせて利用する。 |

| AWS Organaizations | 複数アカウントを一括管理することができる。 |

| サポートプラン | AWSには4つのサポートプランがある。 ・ベーシックプラン…無料。 Trusted Adviserは必要最低限の項目のみ。 ・開発者プラン…29USD or 使用料の3%。 技術サポート(問い合わせ)を1ユーザーが作成できる。 利用サービスに対するアーキテクチャ相談可。 Trusted Adviserは必要最低限の項目のみ。 ・ビジネスプラン…100USD or 別途計算。 技術サポート(問い合わせ)のユーザーは無制限。 ユースケースに応じたアーキテクチャ相談可。 Trusted Adviserは全項目チェック可。 ・エンタープライズプラン…15,000USD or 別途計算。 技術サポート(問い合わせ)のユーザーは無制限。 アーキテクチャ相談可。 Trusted Adviserは全項目チェック可。 テクニカルアカウントマネージャーがついたり、サポートコンシェルジュが利用できる。 |

| AWS料金計算ツール | AWS利用時の料金を計算することができる。 サービスやリソースとそのオプションを選択することで、料金が加算されていく。 |

| TCO計算ツール | Total Cost of Ownershipの略。 所有、つまりオンプレミスで構築した場合の料金を計算できる。 企業へのプレゼンで利用する。 |

あなたは資格に合格するだけ良いのでしょうか・・・?

あなたはなぜAWSクラウドプラクティショナーに合格したいと思っていますか?

仕事で活用できるようになるためであって、知識だけ欲しいわけではないですよね。

用語集で知識を押さえることで、確かにクラウドプラクティショナーに合格できるでしょう。

ただし、その先にあるのは仕事の現場だと思います。

資格があっても、

・聞かれても何も説明できない

・実は一度もAWSのサービスを触ったことがない

のであれば、資格を活かすことができませんね。

なので私は資格本来の意義として、資格取得を通して、体系的な基礎知識を身につけるというスタンスで取り組むことをオススメします。

そこでぜひ助けになるのが、手を動かしながら理解を深めていける動画講座です。

この講座は、5456件以上の受講者がいて、

・AWSの操作経験がない方には、ハンズオンの説明動画でイメージが掴めるのでとても助かりました。

・この講座のおかげで合格できました。講座の内容が最新の情報でアップデートされるのが良いです。

・このコースの受講だけで合格できました。ありがとうございました。

と、レビューでも高評価です!

ハンズオンしながら学習を進めることで、

・知識がなかなか身につかない、覚えられない

・用語だけ知ったけど、全くイメージが湧かない

・資格取ったけど現場で活かせない

ということがなくなります。

5456件のレビューで5点中4.3点と高評価なので、

ぜひカリキュラムをチェックしたり、サンプル動画を見てみてください。

あなたのAWS認定クラウドプラクティショナー合格を応援しています!